📋 목차

유심 해킹은 단순한 기기 도용을 넘어, 금융사기·감시·개인정보 유출로 이어질 수 있는 매우 위험한 사이버 범죄예요. 🧨

특히 휴대폰 번호만으로 인증이 가능한 시대에, 유심이 복제되거나 교체된다면 모든 계정과 금융정보가 무방비 상태로 노출되는 셈이죠.

지금부터 실제로 발생했던 유심 해킹 사례들과, 우리 생활 속에서 어떻게 유심 보안을 강화할 수 있는지 알아볼게요. 📵

📍 사례 1: 은행 OTP 우회 해킹

2022년 한 시민은 갑작스럽게 통화 불능 상태가 되었고, 몇 시간 후 본인 명의 계좌에서 총 1,800만 원이 인출된 사실을 알게 되었어요. 📵💸

해커는 통신사 고객센터를 사칭해 "본인확인을 위해 유심 재발급이 필요하다"며 피해자 정보를 알아낸 뒤, 타지역 대리점에서 유심을 재발급받았어요.

그 후 피해자의 통신을 차단하고, 휴대폰으로 수신되는 OTP 인증번호를 직접 받아 주요 은행 계좌와 간편결제 앱에 로그인해 돈을 탈취했어요.

특히 문제는 피해자가 통신 장애를 겪는 동안, 통신사나 은행 측에서 이상 징후를 사전에 알리지 않았다는 점이에요.

이런 경우, OTP도 무용지물이 될 수 있어요. ⚠️

📌 핵심 해킹 절차 요약

| 단계 | 내용 |

|---|---|

| 1단계 | 개인정보 탈취 (이름, 주민번호 등) |

| 2단계 | 유심 재발급 신청 (타지점) |

| 3단계 | 기존 기기 통신 차단 |

| 4단계 | OTP 문자 수신 → 금융앱 로그인 및 자산 인출 |

🚨 통신 끊기고 OTP가 안 오면 즉시 의심하세요!

유심 탈취일 수 있어요. 통신사에 바로 문의하세요!

📩 이어서 “문자 인증 도용 사례” 소개해드릴게요!

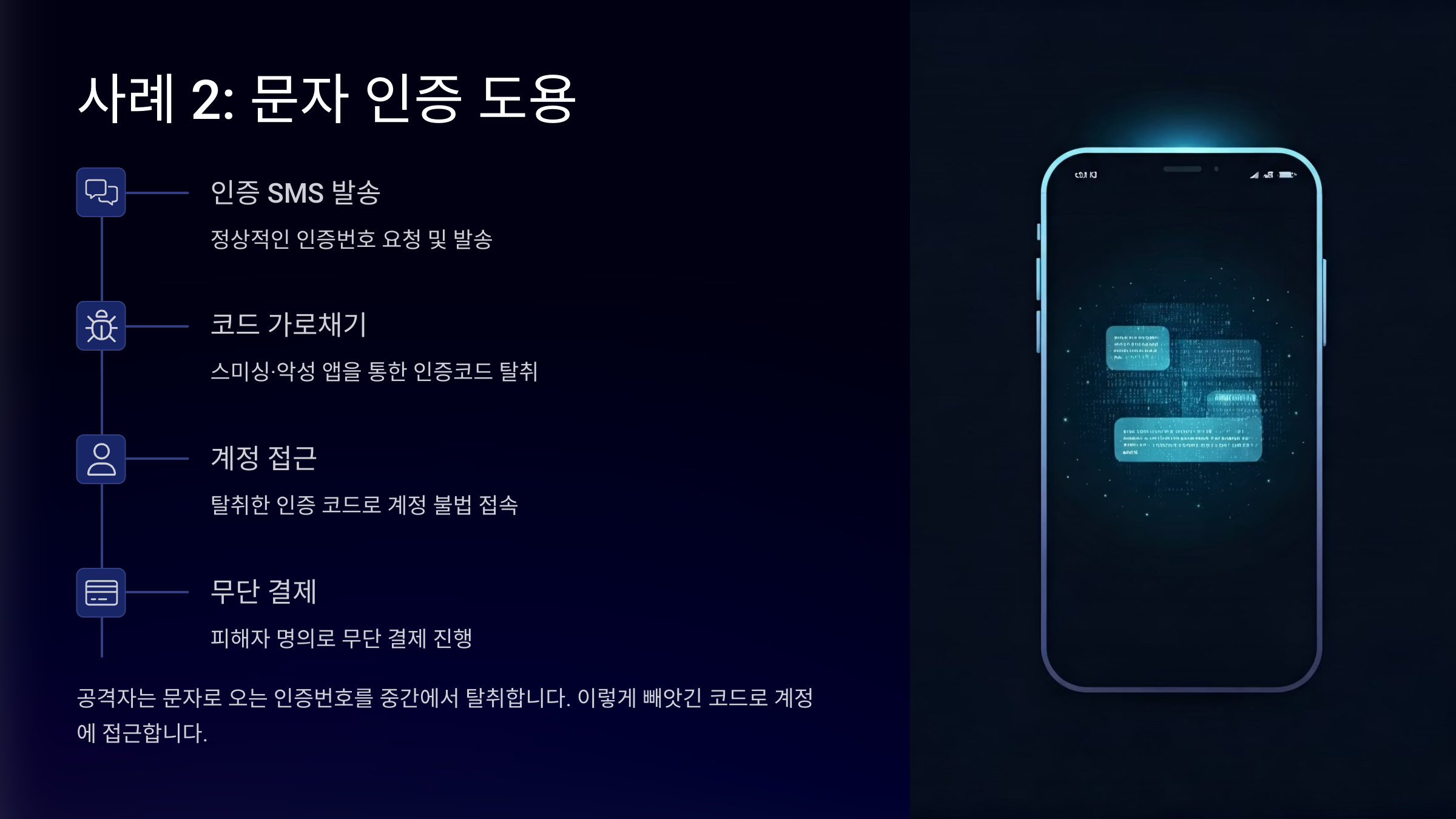

📩 사례 2: 문자 인증 도용

2023년 초, 20대 직장인 A씨는 갑자기 스마트폰에서 “문자 수신이 되지 않는다”는 현상을 겪었어요.

이와 동시에 SNS 계정 비밀번호 변경 알림이 이메일로 날아왔죠. 😰

이상하다고 느껴 고객센터에 문의한 결과, 누군가 A씨의 유심을 복제하거나 무단 교체하여 문자 인증을 자신이 받도록 조작한 사실이 드러났어요.

이 해커는 복제된 유심으로 문자 인증번호를 가로채고, 포털과 SNS 비밀번호를 변경한 뒤 A씨의 지인들에게 금전 요구 메시지를 보내는 수법을 사용했어요.

심지어 금융사나 토스, 카카오페이 같은 간편결제 앱까지 탈취 위험이 있었지만, 다행히 A씨는 빠르게 대처해 큰 피해는 막을 수 있었어요.

📌 문자 인증 도용 과정

| 단계 | 내용 |

|---|---|

| 1단계 | 피해자 개인정보 탈취 |

| 2단계 | 유심 복제 or 교체 → 문자 수신 권한 탈취 |

| 3단계 | SNS/포털/금융 앱의 문자 인증번호 가로채기 |

| 4단계 | 계정 탈취 및 사기 문자 발송 |

📲 문자 인증이 모두 안전한 건 아니에요!

이메일 인증, 2단계 인증 앱을 함께 설정해두세요

📱 이어서 “유심 교체 사기” 실제 사례 보여드릴게요!

📱 사례 3: 유심 교체 사기

2021년, 30대 B씨는 갑자기 통화·데이터·문자가 모두 끊기면서 휴대폰이 먹통이 되었어요.

처음엔 단순한 통신 장애인 줄 알았지만, 2시간 뒤 은행에서 고액 이체 알림이 도착했죠. 😨

알고 보니 해커는 B씨의 주민번호와 이름, 생년월일 등 간단한 개인정보만으로 통신사 고객센터에 접속해 유심 교체를 요청했어요.

통신사 직원은 음성 통화 인증이나 대면 신원 확인 없이 단순 상담 로그와 개인정보 질문으로 본인 확인을 완료하고,

새로운 유심을 발급했어요.

이후 해커는 이 유심을 사용해 피해자 명의로 문자 인증을 받고, 간편결제 앱 로그인과 계좌 이체를 진행해 수백만 원을 빼돌렸어요.

📌 유심 교체 사기 시나리오

| 단계 | 설명 |

|---|---|

| 1단계 | 피해자 개인정보 확보 |

| 2단계 | 통신사 고객센터 접속 → 유심 재발급 요청 |

| 3단계 | 신원 인증 없이 유심 교체 승인 |

| 4단계 | 문자 인증 수신 → 금융 앱 해킹 및 송금 |

📛 유심 교체는 무조건 신원 확인을 요구하세요!

통신사 부가서비스로 유심 잠금도 설정할 수 있어요 🔒

🧠 이어서 “유심 복제 후 원격 조작” 사례 소개해드릴게요!

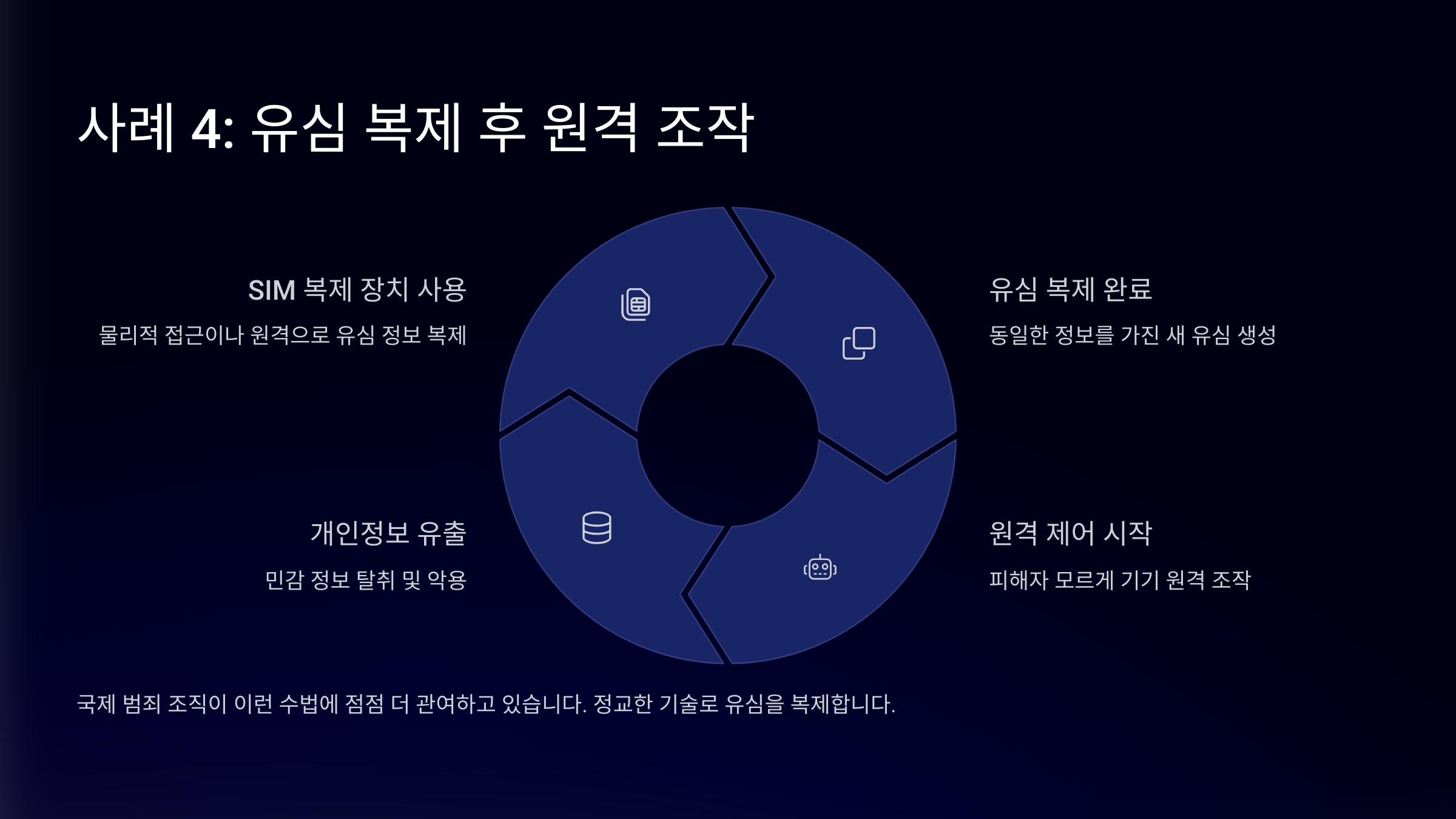

🧠 사례 4: 유심 복제 후 원격 조작

2020년 해외에서 있었던 유명 해킹 사례 중 하나는,

유명 암호화폐 투자자의 유심이 복제된 후 수천만 원 상당의 코인이 탈취된 사건이에요. 💰📉

해커는 온라인을 통해 피해자의 전화번호, 생년월일 등 기본적인 개인정보를 확보한 뒤, 복제된 유심을 제작해 스마트폰 통신을 중복 수신했어요.

그 결과, 해커는 피해자의 전화·문자·이메일 알림까지 실시간으로 받아보며 암호화폐 거래소, 은행, SNS 계정까지 차례로 침투했고, 1시간 만에 모든 자산을 옮겨버렸죠.

심지어 피해자는 자신의 폰이 정상적으로 작동하고 있어서, 복제가 일어난 사실조차 몇 시간 동안 전혀 인지하지 못했어요. 😨

📌 유심 복제 해킹 핵심 단계

| 단계 | 내용 |

|---|---|

| 1단계 | 피해자 정보 수집 (SNS, 유출 DB 등) |

| 2단계 | 유심 복제 및 동시 수신 가능 상태로 설정 |

| 3단계 | 실시간 문자·전화 도청, OTP 가로채기 |

| 4단계 | 암호화폐·금융 앱 로그인 → 자산 탈취 |

📶 유심 복제, 폰이 꺼지지 않아도 당할 수 있어요!

OTP는 문자보다 앱 기반(구글 OTP)으로 설정하세요!

🕵️♀️ 다음은 “위치 추적·감시 범죄” 사례 보여드릴게요!

🕵️♀️ 사례 5: 위치 추적·감시 범죄

2022년 서울에서 발생한 한 사건에서는, 피해자의 스마트폰에 설치된 유심을 통해 실시간 위치 추적 및 문자·통화 감청이 이루어졌다는 사실이 밝혀졌어요. 😱

가해자는 피해자와 과거 연인 관계였으며, 이별 후에도 몰래 유심을 복제하거나, 중고 스마트폰을 이용해 위치를 추적했어요.

피해자는 항상 누군가 따라다니는 듯한 불안감을 느꼈고,

결국 경찰의 디지털 포렌식 수사를 통해 스파이앱과 복제 유심이 사용되고 있다는 것을 확인했죠.

유심을 악용한 이런 범죄는 스토킹처벌법과 정보통신망법 위반으로 처벌 가능하지만, 피해자는 긴 시간 정신적 충격에 시달려야 했어요.

📌 유심을 통한 감시 범죄 흐름

| 단계 | 내용 |

|---|---|

| 1단계 | 피해자 유심 정보 확보 또는 몰래 복제 |

| 2단계 | 중고폰/스파이앱에 유심 삽입 후 감시 |

| 3단계 | 위치, 통화 기록, 문자 실시간 확인 |

| 4단계 | 스토킹, 협박, 사생활 침해 범죄로 이어짐 |

📍 항상 누가 날 지켜보는 느낌이 든다면?

스파이앱 점검 + 유심 교체 + 경찰 상담이 필요해요!

🚨 감시는 ‘느낌’이 아니라 실제일 수 있어요

‘Revealer’, ‘AirGuard’ 같은 스파이 탐지 앱으로 점검해보세요. 의심되면 유심 즉시 재발급받는 것도 방법이에요.

🛡️ 스토킹 피해 도움받기 (경찰청 바로가기)🔐 다음은 유심 해킹을 막는 "예방 방법" 총정리해드릴게요!

🔐 유심 해킹 예방 방법 총정리

유심 해킹은 누구에게나 일어날 수 있어요. 하지만 몇 가지 설정만 미리 해두면 피해 가능성을 크게 줄일 수 있어요. 🔐📱

아래 체크리스트대로 하나씩 실천해보세요. 특히 통신사 서비스와 2단계 인증은 반드시 적용하는 걸 추천해요.

📌 1. 유심 잠금(PIN) 설정

스마트폰 설정 > 보안 > 유심 카드 잠금 → PIN번호 설정하기

▶ 유심이 다른 기기로 옮겨지면 인증번호 입력이 필요해요.

📌 2. 통신사 유심 변경 차단 서비스 신청

SKT, KT, LG U+ 모두 고객센터/앱에서 유심 재발급 제한 설정 가능

▶ 예: SKT → T월드 → 유심 재발급 잠금

📌 3. 문자 인증 대신 앱 기반 OTP 사용

문자는 복제되면 같이 탈취돼요. ▶ Google OTP, Authy 앱 추천

📌 4. 통신 끊기면 즉시 통신사 문의

갑자기 전화/문자가 되지 않으면 유심 탈취 가능성 있어요.

▶ 고객센터나 대리점에서 유심 상태 확인

📌 5. 개인정보 노출 줄이기

이름, 전화번호, 생년월일 등은 SNS/게시판에 남기지 않기

▶ 공공기관 해킹·유출 사례 자주 발생 중

📋 유심 해킹 예방 체크리스트

| 예방 항목 | 설정 방법 |

|---|---|

| 유심 PIN 설정 | 설정 > 보안 > 유심 카드 잠금 |

| 유심 재발급 제한 | T월드 / 마이KT / U+앱 > 설정 |

| 앱 기반 OTP 사용 | Google Authenticator, Authy 설치 |

| 비정상 통신 시 즉시 신고 | 114 고객센터 또는 대리점 |

| 개인정보 최소화 | SNS/카페에 생년월일/번호 게시 금지 |

✅ 예방만이 최고의 해킹 대응이에요!

유심 PIN부터 지금 바로 설정해보세요!

❓ 마지막으로 “유심 해킹 관련 FAQ 8개” 정리해드릴게요!

❓ 유심 해킹 관련 FAQ 8선

Q1. 유심 해킹이 실제로 자주 발생하나요?

A1. 네, 매년 증가 추세예요. 특히 개인정보 유출이 잦은 만큼 유심 복제나 도용 사례가 많아지고 있어요.

Q2. 유심이 복제되면 스마트폰에 바로 표시되나요?

A2. 아닙니다. 내 휴대폰은 멀쩡히 작동할 수 있어요. 그래서 복제 여부를 알기 어렵고 조용히 해킹이 이뤄져요.

Q3. 유심 복제를 막는 가장 확실한 방법은?

A3. 유심 PIN 설정과 통신사 유심 재발급 제한 서비스를 동시에 설정하는 게 가장 안전해요.

Q4. 유심을 누가 교체했는지 알 수 있나요?

A4. 통신사 고객센터에 문의하면 유심 변경 이력을 확인할 수 있어요.

본인 외 유심 재발급 흔적이 있다면 바로 조치해야 해요.

Q5. 유심 복제 시 어떤 정보가 유출되나요?

A5. 전화번호, 문자, 인증번호, 위치 정보까지 해커에게 실시간으로 전달돼요. 이로 인해 계좌 해킹, SNS 탈취로 이어질 수 있어요.

Q6. 아이폰도 유심 해킹에 취약한가요?

A6. 네, 유심 기반 해킹은 운영체제와 무관해요. 아이폰도 동일한 유심을 쓰는 이상 피해 가능성은 있어요.

Q7. 유심 PIN을 잊어버리면 어떻게 하나요?

A7. 통신사에서 발급한 ‘PUK 코드’로 초기화할 수 있어요. 고객센터에서 본인 인증 후 재설정이 가능해요.

Q8. 내가 생각했을 때 가장 중요한 건?

A8. 제 경험상 ‘문자 인증만 믿지 말 것’이에요.

유심 하나에 너무 많은 정보가 연결돼 있어서 이중 인증 앱은 꼭 써야 한다고 생각해요.

📌 유심 하나로 모든 게 털릴 수 있어요!

지금 당장 PIN 설정, 유심잠금부터 실천해보세요. 나중엔 후회보다 예방이 더 쉬워요! 🔐📲